Mọi điều cấn biết về vụ tấn công mã độc tống tiền chấn động toàn cầu

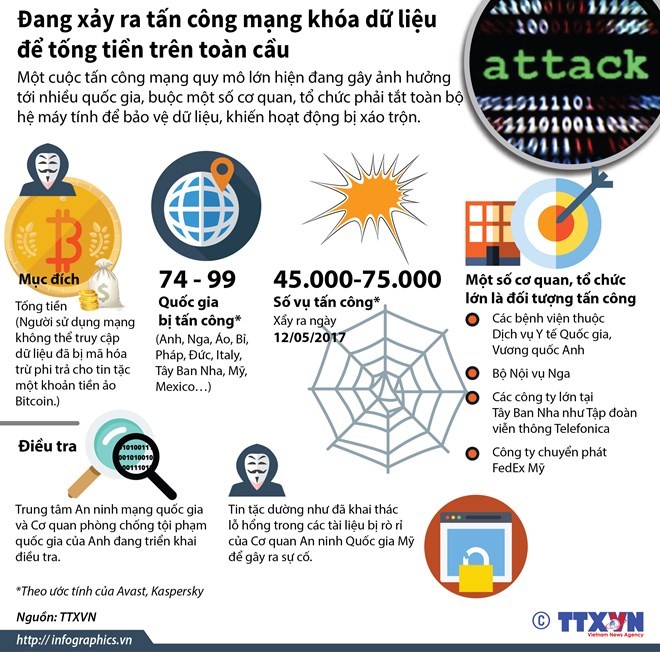

Ngày 12/5, một cuộc tấn công virus ransomware - phần mềm tống tiền - đã lan rộng trên các hệ thống máy tính của hàng trăm công ty tư nhân và các tổ chức công cộng trên toàn cầu.

|

Phần mềm này khóa máy tính và yêu cầu một khoản tiền chuộc kỹ thuật số - đồng tiền ảo Bitcoin nếu muốn máy tính an toàn trở lại.

Các cuộc tấn công ransomware không phải là mới, nhưng tốc độ của các vụ tấn công gần đây đã làm các chuyên gia bảo mật hoảng sợ.

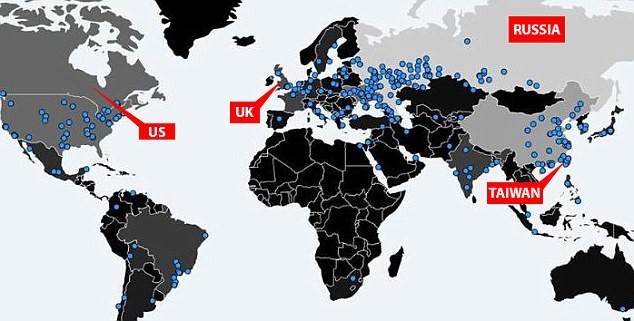

Trong vài giờ, phần mềm độc hại đã lây nhiễm cho máy tính nạn nhân ở ít nhất 74 quốc gia, bao gồm Nga, Thổ Nhĩ Kỳ, Đức, Philippines và Việt Nam - và được cho là lây lan với tốc độ 5 triệu email mỗi giờ.

Cuộc tấn công được thực hiện khi các bệnh viện và bác sỹ phẫu thuật ở Anh buộc phải từ chối phục vụ bệnh nhân và hủy bỏ cuộc hẹn sau khi cuộc tấn công làm tê liệt hệ thống dữ liệu của Dịch vụ Y tế Quốc gia (NHS).

Các trường hợp tống tiền mạng đã tăng lên trong nhiều năm qua, và chúng thường nhắm tới các tổ chức vừa và nhỏ.

Tuy nhiên, một cuộc tấn công trên quy mô lớn như hiện nay thì đây là lần đầu tiên. Ai có thể đứng sau chuỗi các cuộc tấn công này? và liệu chúng có liên quan với nhau? Tất cả vẫn còn là một điều bí ẩn.

Dưới đây là những điều chúng ta cần biết về vụ tấn công virus quy mô lớn gây chấn động thế giới:

Ransomware là gì?

Ransomware là một loại phần mềm độc hại mà bọn tội phạm sử dụng để tấn công các hệ thống máy tính.

Hacker thường yêu cầu nạn nhân trả tiền chuộc để truy cập các tập tin của họ hoặc loại bỏ các chương trình có hại.

Các cuộc tấn công lừa dối người dùng bằng cách khiến họ nhấp vào liên kết giả mạo - dù là trong email hoặc trên trang web giả mạo, gây ra sự lây nhiễm cho máy tính.

Trong một số trường hợp, các quảng cáo cho trang web khiêu dâm sẽ liên tục xuất hiện trên màn hình máy tính, trong khi ở những trang khác, một cửa sổ bật lên sẽ nêu rõ rằng một phần dữ liệu của người dùng sẽ bị hủy nếu không trả tiền.

Trong trường hợp của cuộc tấn công NHS, ransomware được sử dụng được gọi là Wanna Decryptor hoặc "WannaCry" Virus.

Virus WannaCry là gì?

Virus WannaCry nhắm vào các hệ điều hành Windows được sử dụng rộng rãi của Microsoft.

Virus này mã hóa các tập tin nhất định trên máy tính và sau đó gửi các thư điện tử "đen" (blackmails) tới người dùng để tống tiền đổi lấy việc truy cập vào các tập tin.

Nó để lại cho người dùng chỉ với hai tệp: Hướng dẫn về việc phải làm gì tiếp theo và chương trình chính Wanna Decryptor.

Khi mở phần mềm này, nó sẽ thông báo cho người dùng biết rằng các tập tin của họ đã được mã hóa và cho họ có một vài ngày để trả tiền hoặc các tập tin của họ sẽ bị xóa.

Nó có thể lây lan nhanh chóng thông qua toàn bộ mạng máy tính trong một cơ sở kinh doanh hoặc bệnh viện, mã hóa các tệp tin trên mọi máy tính cá nhân.

|

| Bản đồ lây lan WannaCry trên phạm vi toàn cầu. Các dấu chấm xanh là nơi bị nhiễm virus. |

Các hacker yêu cầu gì?

Các hacker đang yêu cầu các nạn nhân thanh toán khoảng 230 bảng Anh (300 USD) bằng tiền ảo Bitcoin.

Các khoản thanh toán có thể được gửi tới ít nhất hai ví tiền Bitcoin ẩn danh được chuyển qua Web Đen (Dark Web) và không thể truy xuất được.

Các khoản thanh toán dường như đang được thực hiện cho các địa chỉ Bitcoin được đưa ra trong cuộc tấn công NHS.

Không thể liệt kê những ai đã trả tiền chuộc cho đến nay.

Ai có thể bị tấn công?

Cuộc tấn công ransomware ngày 13/5 được cho là một trong những cuộc tấn công ransomware lớn nhất từ trước tới nay.

Một nhà nghiên cứu về an ninh mạng đã tweet trên tài khoản Twitter cá nhân rằng ông đã phát hiện 36.000 trường hợp của ransomware, được gọi là WannaCry và các biến thể của tên đó.

Một số tổ chức bị ảnh hưởng dường như không được nhắm mục tiêu cụ thể bởi cuộc tấn công, có nghĩa là nó có thể lây lan một cách ngẫu nhiên.

Một số nhóm khác nhau có thể đứng đằng sau chuỗi các vụ tấn công.

Mặc dù có thể một băng nhóm tội phạm không gian mạng lớn có trách nhiệm, các cuộc tấn công cũng có thể được một chính phủ hậu thuẫn.

Trước đây, có một số thông tin cho rằng một loạt các vụ tấn công ransomware vào các công ty Mỹ năm ngoái được thực hiện bởi các hacker được chính phủ Trung Quốc hậu thuẫn.

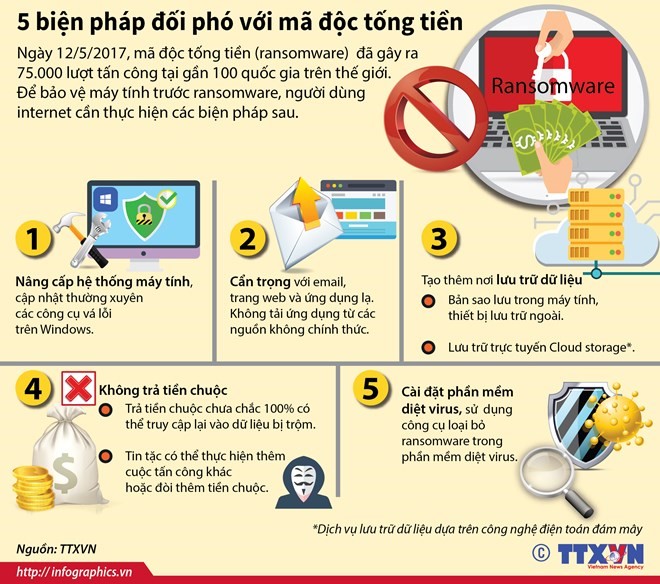

Làm thế nào để bảo vệ mình khỏi ransomware?

Rất may, có nhiều cách để tránh các cuộc tấn công ransomware, và Norton Antivirus đã biên soạn một danh sách các phương pháp phòng ngừa:

1. Sử dụng phần mềm chống virus có uy tín và tường lửa

2. Sao lưu máy tính của bạn thường xuyên

3. Thiết lập trình chặn cửa sổ bật lên

4. Hãy thận trọng khi nhấp vào liên kết bên trong email hoặc trên các trang web đáng ngờ

5. Nếu bạn nhận được một thông báo đòi tiền chuộc, hãy ngắt kết nối Internet ngay

6. Thông báo với nhà chức trách.

|

Tại sao các cuộc tấn công nhắm vào các bệnh viện?

Lý do chính các cơ sở y tế và NHS là mục tiêu là vì họ có số lượng lớn các dữ liệu bệnh nhân.

Jean-Frederic Karcher, Giám đốc An ninh tại Maintel, nói: "Thông tin y khoa có thể có giá trị gấp 10 lần số thẻ tín dụng."

"Tội phạm lừa đảo có thể sử dụng dữ liệu này để tạo ra các ID giả mạo để mua thiết bị y tế hoặc thuốc, hoặc kết hợp số bệnh nhân với số nhà cung cấp giả mạo và đưa ra những tuyên bố hư cấu với các công ty bảo hiểm."

Các hacker bắt đầu cuộc tấn công như thế nào?

Một số người cho rằng các hacker ransomware có thể đang sử dụng vũ khí không gian của Cơ quan An ninh Quốc gia Mỹ (NSA).

Tháng trước, một nhóm hacker đã phát hành các mật khẩu của một loạt các công cụ hacker của NSA như là một cuộc tấn công vào chính quyền Tổng thống Donald Trump.

Và bây giờ nó xuất hiện một công cụ NSA bị rò rỉ, khai thác một lỗ hổng của Microsoft Windows gọi là EternalBlue, đang được sử dụng như là một phương pháp để nhanh chóng lan truyền WannaCry ransomware trên khắp thế giới - theo tạp chí Forbes.

Trong khi đó, nhà nghiên cứu Kevin Beaumont của Anh cho biết WannaCry đang sử dụng cuộc tấn công NSA, khai thác một lỗ hổng hiện tại trên Microsoft Windows, còn được gọi là MS17-010.

Các nhà nghiên cứu về an ninh của NSA ban đầu đã phát triển công cụ này để tấn công vào các máy tính của những kẻ tình nghi khủng bố và gián điệp.

"MS17-010 là ứng viên tốt nhất cho vụ tấn công đòi tiền chuộc này," Matthew Hickey, đồng sáng lập của trung tâm huấn luyện về an ninh không gian mạng ở Anh, Hacker House, nói với tạp chí Forbes.

"Nó làm nổi bật những nguy hiểm của NSA khai thác được phát hành cho công chúng. Tôi đã nhắc đến vấn đề này nhiều lần rằng mọi người không nên coi thường tầm quan trọng của các công cụ mới khai thác và khai thác.

"Chúng là loại vũ khí và có sẵn để sử dụng dễ dàng. Các vụ tấn công như NHS là một cách dễ dàng để bọn tội phạm tận dụng những lỗ hổng này."

Vài giờ sau khi xuất hiện tin tức về vụ tấn công mạng, một phát ngôn viên của Microsft cho biết các khách hàng đang chạy phần mềm chống virus miễn phí của công ty và những máy tính đã mở chế độ cập nhật Windows đều đã được "bảo vệ" trước cuộc tấn công.

Tuy nhiên, cũng từ vấn đề cập nhật máy tính trên, hiện dư luận Anh đang dấy lên những câu hỏi về lý do tại sao các máy tính NHS sử dụng hệ điều hành Windows lại không được bảo vệ trước ransomware./.

|

Theo TTXVN